Windowsの運用管理を快適にする10の裏ワザ/表ワザ

[ テクニカルライター 山市 良 ]

テクニック.5 - 現在のセキュリティ設定を推奨基準と比較する

2021年11月08日配信

2023年09月28日更新

WindowsおよびWindows Serverのシステム設定は、パフォーマンスやネットワークスループットを最適化するため、セキュリティを強化するため、効率化するためなど、さまざまにカスタマイズすることができます。しかし、不適切なシステム設定や、意図せず設定が重複してしまい上書きされてしまったりすることがあります。特にセキュリティに関連する設定が不適切であると、たとえOSやアプリが最新状態に更新されていたとしても、自ら作り出してしまった脆弱性を突かれセキュリティ侵害されてしまうリスクもあります。ここでは、マイクロソフトが無料提供するMicrosoft Security Compliance Toolkit(SCT)1.0を利用したセキュリティ設定の評価と実装について紹介します。

■ Microsoft Security Compliance Toolkit(SCT)の入手と準備

Microsoft Security Compliance Toolkit(SCT)1.0は、企業のセキュリティ管理者がWindows、Windows Server、およびその他のマイクロソフト製品用の、マイクロソフト推奨のセキュリティ設定のベースラインをダウンロードし、現在の設定との比較評価、および実装するのに役立つ一連のツールです。

SCTを使用すると、Active Directoryドメインで展開している現在のグループポリシーとマイクロソフト推奨のベースラインを効率的に比較したり、マイクロソフト推奨のベースラインからグループポリシーオブジェクト(GPO)を作成して展開したりできます。また、ローカルコンピューターの現在のシステム設定とベースラインを比較したり、現在のシステム設定にベースラインの設定を上書きしたりすることもできます。

Microsoft Security Compliance Toolkit 1.0のダウンロード

https://www.microsoft.com/en-us/download/details.aspx?id=55319

Microsoft Security Compliance Toolkit 1.0のドキュメント

https://docs.microsoft.com/ja-jp/windows/security/threat-protection/windows-security-configuration-framework/security-compliance-toolkit-10

SCTのダウンロードサイトからは以下の表1のツールをダウンロードすることができます。SCTのバージョンは1.0のまま変わらなくても、ダウンロードコンテンツは不定期に更新されます。必ず最新版を入手して使用するようにしてください。なぜなら、マイクロソフト推奨のセキュリティ設定は変更される場合があります。以前の推奨設定が、現在では推奨されない設定になっていることもあるからです。

表1 SCT 1.0として提供されているツール群(2021年3月16日公開版)

| ダウンロードファイル名 | 説明 | ||

| PolicyAnalyzer.zip | Policy Analyzer v4.0(PolicyAnalyzer.exe) | ||

| LGPO.zip | LGPO v3.0(LGPO.exe) | ||

| SetObjectSecurity.zip | SetObjectSecurity v1.0(SetObjectSecurity.exe) | ||

| Windows Server 2012 R2 Security Baseline.zip | WindowsおよびWindows Serverの各バージョンに対応したセキュリティベースライン | ||

| Windows 10 Version 1507 Security Baseline.zip | |||

| Windows 10 Version 1607 and Windows Server 2016 Security Baseline.zip | |||

| Windows 10 Version 1803 Security Baseline.zip |

|||

| Windows 10 Version 1809 and Windows Server 2019 Security Baseline.zip | |||

| Windows 10 Version 1903 and Windows Server Version 1903 Security Baseline - Sept2019Update.zip | |||

| Windows 10 Version 1909 and Windows Server Version 1909 Security Baseline.zip | |||

| Windows 10 Version 2004 and Windows Server Version 2004 Security Baseline.zip | |||

| Windows 10 Version 20H2 and Windows Server Version 20H2 Security Baseline.zip | |||

| Windows 10 Update Baseline.zip | Windows 10のWindows Updateのベースライン | ||

| Microsoft Edge v88 Security Baseline.zip | Chromium版Microsoft Edge Stableバージョン88のセキュリティベースライン | ||

| Office365-ProPlus-Sept2019-FINAL.zip | Microsoft 365 Apps(旧称、Office 365 ProPlus)のセキュリティベースライン |

各ツールの機能については以下の公式ブログを参照してください。

New & Update Security Tools

https://techcommunity.microsoft.com/t5/microsoft-security-baselines/new-amp-updated-security-tools/ba-p/1631613

※ 現在は、Windows 11、最新の Microsoft 365アプリ、Windows Server 2022、最近の Microsoft Edge 用のテンプレートを入手できます。

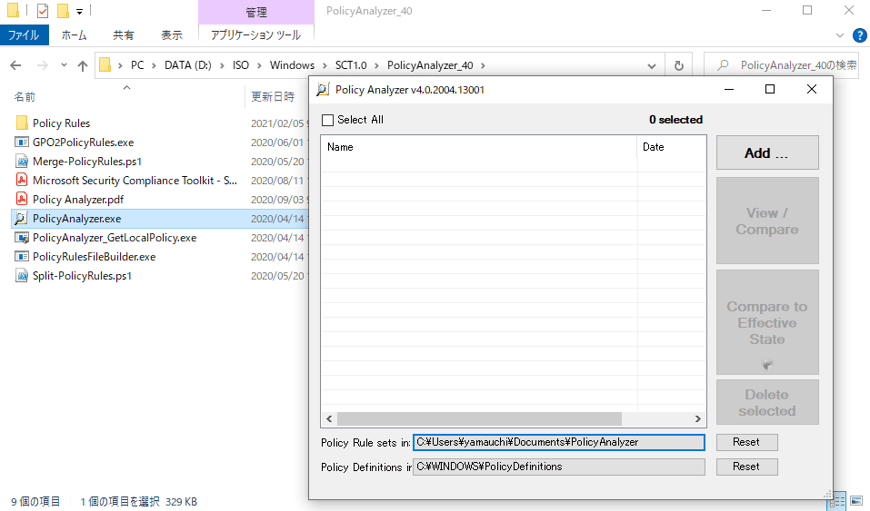

セキュリティベースラインとの比較を行う場合は、Policy Analyzer.zipと、評価したいWindowsやWindows Server、その他のマイクロソフト製品のベースラインの.zipファイルをダウンロードして任意の場所に展開します。Policy Analyzer(PolicyAnalyzer.exe)は、1つ以上のセキュリティベースラインとGPO、またはローカルコンピューターの現在の設定を比較するための分析ツールです(画面1)。

画面1 SCT 1.0の分析ツールであるPolicy Analyzer(PolicyAnalyzer.exe)

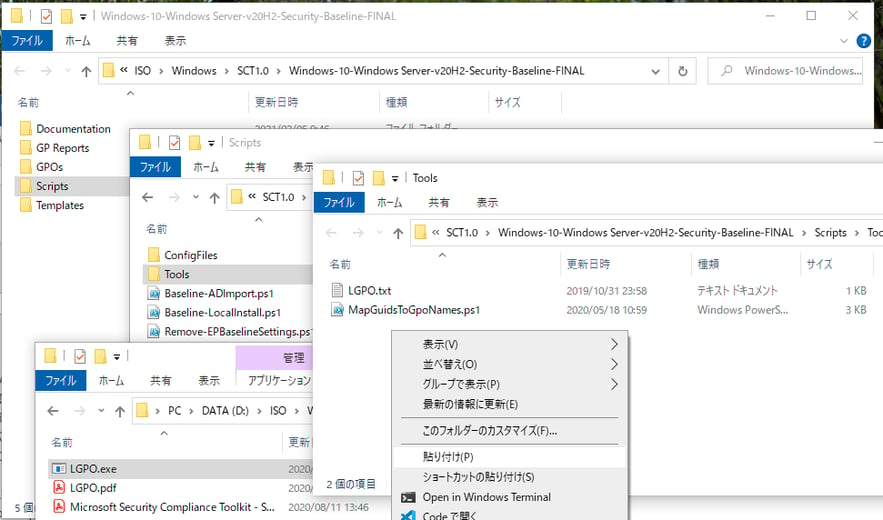

推奨のベースラインからGPOを作成したり、ローカルコンピューターを設定する場合はLGPO.zipをダウンロードして展開し、LGPO.exeを各セキュリティベースラインのスクリプト用ディレクトリのToolsに格納しておきます(Scripts¥ToolsまたはLocal_Scripts¥Toolsディレクトリが存在する場合、画面2)。GPOの作成や設定のインストールには、スクリプト用ディレクトリにあるスクリプト(.ps1)またはバッチ(.cmd)を使用します。ベースラインの評価目的だけであれば、この準備作業は不要です。

画面2 ベースラインのScripts\ToolsディレクトリにLGPO.exeをコピーしておく

■SCTによる現在のローカル設定の評価

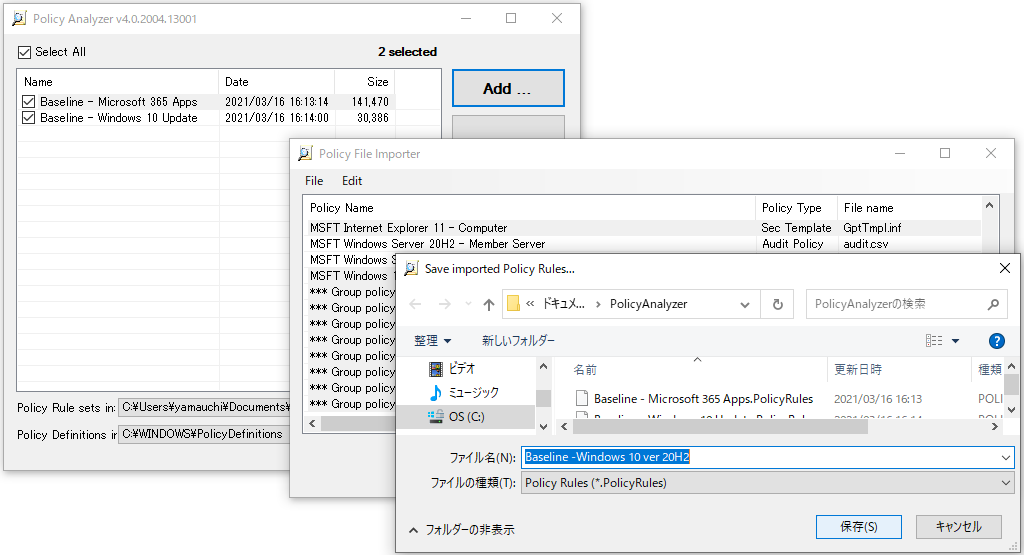

SCT を使用してローカルコンピューターのシステム設定をセキュリティベースラインと比較します。Policy Analyzer(PolicyAnalyzer.exe)を開き、[Add]ボタンをクリックし、さらに[File]から[Add Files from GPO(s)]を選択して、調査したいセキュリティベースラインの展開先ディレクトリにあるGPOsサブディレクトリを選択してポリシーをインポートします。インポートする際、[Save imported policy Rules]の場所と名前を要求されるので、ベースラインであることが分かるように分かりやすい名前を入力してインポートします(画面3)。

画面3 ベースラインのGPOsサブディレクトリからポリシー設定をインポートする

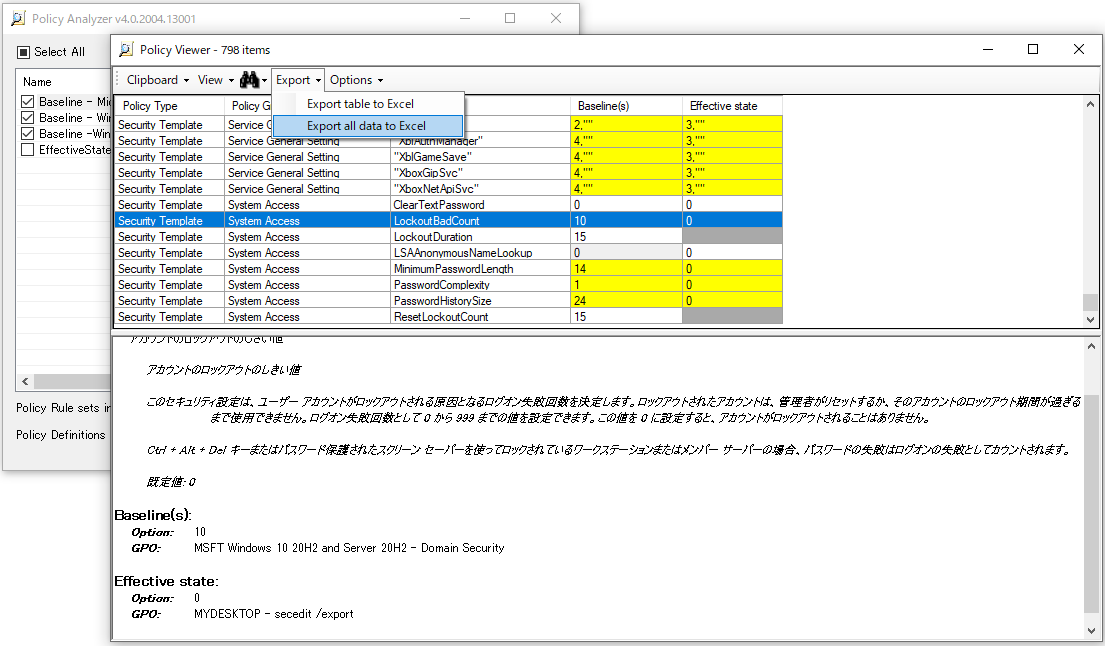

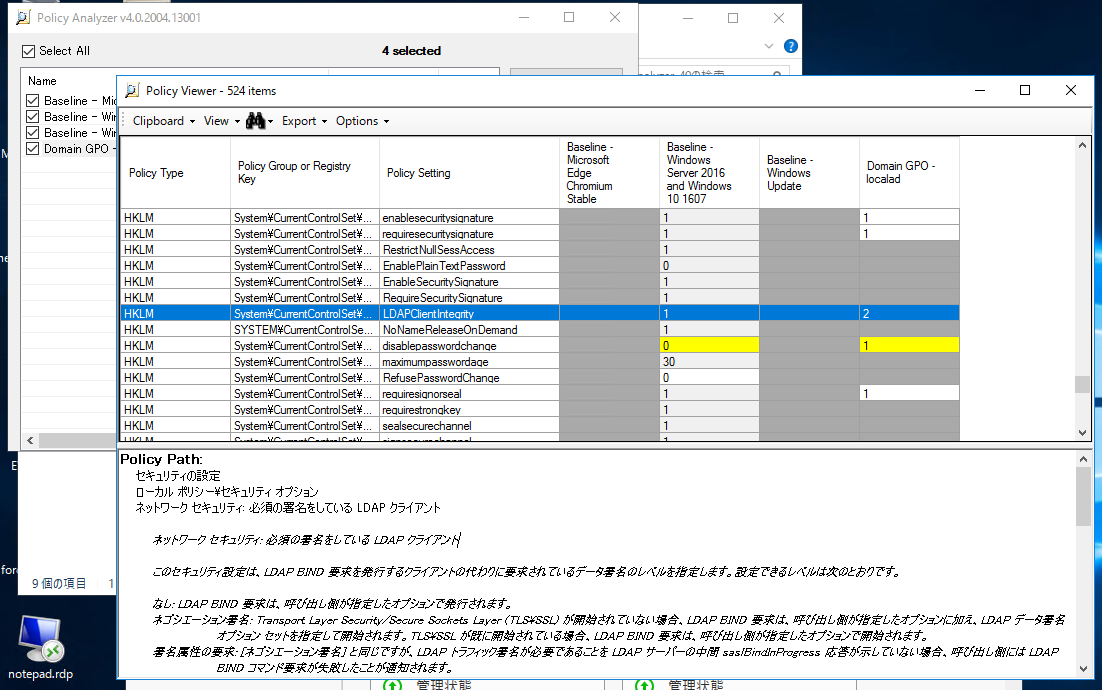

1つ以上のベースラインをインポートしたら、調査したいベースラインを選択した状態で[Compare to Effective State]ボタンをクリックします。すると、[Policy Viewer]が開き、ローカルコンピューターのレジストリ設定とベースラインのポリシー設定が比較され、違いをハイライト表示されます。

[Policy Viewer]で1つの行を選択すると、設定の意味やどのベースラインに設定されている推奨設定なのか、および現在ローカルコンピューターで有効になっている設定を確認できます(画面4)。[Export]メニューを使用すると、表形式のレポート、またはすべてのデータをExcelワークシートにエクスポートすることができます。

画面4 [Policy Viewer]で現在のシステム設定と推奨のベースライン設定を比較する

■SCTによるグループポリシー設定の評価

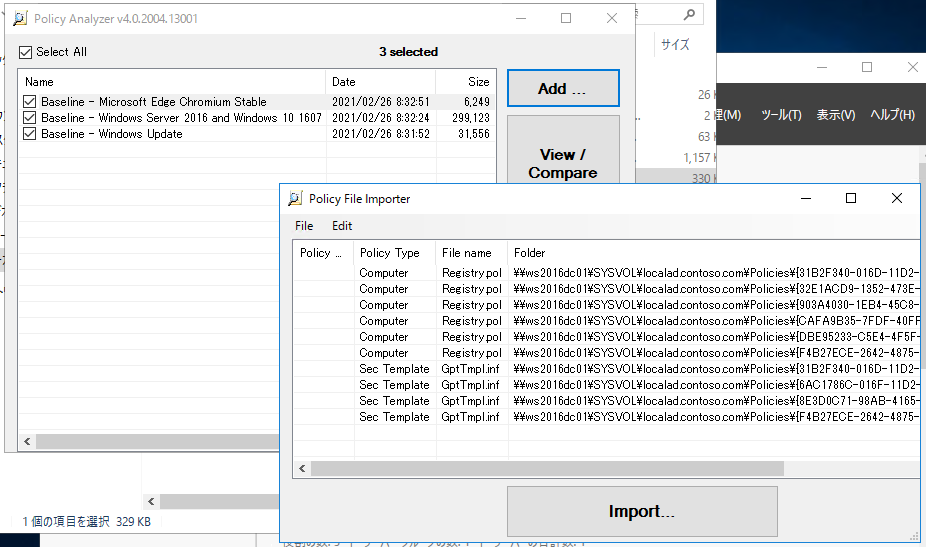

SCTを使用してActive Directoryドメインの現在のグループポリシー設定を調査したい場合は、ドメインコントローラーまたはActive Directoryの管理ツールを利用できるメンバーコンピューターでPolicy Analyzer(PolicyAnalyzer.exe)を実行します。

[Add]ボタンをクリックし、ベースラインをインポートしたら、さらに続けてドメインのSYSVOL共有パス内のGPO(¥¥<ドメインコントローラー名>¥SYSVOL¥<DNSドメイン名>¥Policies)からポリシー設定をインポートします(画面5)。SYSVOL共有のGPOをインポートする代わりに、[グループポリシーの管理]スナップインを使用してバックアップしたGPOを、バックアップ先(またはそのコピー)からインポートすることもできます。

調査したいベースラインとドメインのGPOからのインポートしたポリシー設定のすべてを選択し、[View/Compare]ボタンをクリックします。すると、[Policy Viewer]が開き、現在のドメインで有効なGPOとベースラインとの違いをハイライト表示で調査することができます(画面6)。ローカル設定の評価の場合と同様に、[Export]メニューを使用すると、表形式のレポート、またはすべてのデータをExcelワークシートにエクスポートすることができます。

画面5 ドメインのSYSVOL共有からGPOをインポートする

画面6 ドメインで有効なGPOとベースラインのポリシー設定を比較する

■ベースラインからのGPOの作成

各セキュリティベースラインはActive DirectoryドメインのGPOとして簡単にインポートできます。例えば、Windows 10 Update Baselineの場合はScriptsディレクトリにあるbaseline-ADImport.ps1をドメインコントローラー上のPowerShellウィンドウで実行するだけです。

.¥baseline-ADImport.ps1

インポートされたGPOは、[グループポリシーの管理]の[グループ ポリシー オブジェクト]の下で確認できます。GPOをドメインのコンテナーや組織単位(OU)に関連付ければ、推奨セキュリティ設定をドメイン内に展開できます。

なお、スクリプトのファイル名や使用方法はベースラインにより異なる場合があります。パラメーターの指定が必要なものもありますし、バッチファイル(例:Domain_Controller_Install.cmd)として提供されている場合もあります。スクリプト用ディレクトリ(ScriptsやLocal_Scripts)内にあるスクリプトやバッチの内容を確認して適切に使用してください。

■ベースラインのローカルインストール(非推奨)

推奨セキュリティ設定のベースラインをローカルコンピューターのローカル設定(レジストリ設定)として直接的に上書きするローカルインストール用スクリプトやバッチ、パラメーターが利用可能な場合もあります(例:Baseline_LocalInstall.ps1、Client_Install.cmd)。しかし、ベースラインのローカルインストールはお勧めしません。アンインストール用のスクリプトやバッチが用意されて場合もありますが(例:Remove-EPBaselineSettings.ps1)、設定を完全に元の状態に戻すことができないからです。

もしローカルインストール機能を利用したいのであれば、簡単にロールバックできる仮想マシン環境などで十分にテストした上で実施してください。

※本ページは2022年6月22日現在の情報です。

■ ホワイトペーパーをダウンロードする

こちらのページの続きを含めた、全10テクニックをまとめたホワイトペーパーをご覧いただけます。以下のフォームよりお申込みください。